各单位、校园网用户:

5月15日,国家信息安全漏洞共享平台(CNVD)发布《关于Microsoft远程桌面服务存在远程代码执行漏洞的安全公告》,该公告指出Microsoft公司产品Windows 7 、Server 2008、XP等操作系统存在远程桌面服务远程代码执行漏洞(CNVD-2019-14264)。攻击者可利用该漏洞在未授权的情况下远程执行代码。5月14日,微软发布了本月安全更新补丁,修复了远程桌面协议(RDP)远程代码执行漏洞,请各单位及校园网用户尽快下载安装。

一、漏洞情况分析

微软操作系统(Microsoft System)是美国微软公司开发的Windows系列视窗化操作系统。远程桌面连接服务是微软从Windows 2000 Server开始提供的组件。攻击者可利用该漏洞,向目标Windows主机发送恶意构造请求,可以在目标系统上执行任意代码。涵盖但不限于安装程序,查看、更改或删除数据,或者创建拥有完全用户权限的新账户。漏洞利用无需进行用户交互操作,存在被不法分子利用进行蠕虫攻击的可能。

二、漏洞影响范围

目前,受影响的操作系统包括Windows 7、Window Server 2008、Windows Server 2008 R2以及微软公司不再提供技术支持的Windows Server 2003、Window XP操作系统。

三、漏洞处置建议

目前,微软官方已发布补丁修复此漏洞。鉴于该漏洞影响范围大,潜在危害程度高,建议及时更新Windows操作系统补丁,补丁地址为:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

https://blogs.technet.microsoft.com/msrc/2019/05/14/prevent-a-worm-by-updating-remote-desktop-services-cve-2019-0708/

如不需要使用“远程桌面连接”服务,建议禁用该服务。学校正版化软件平台(http://software.buct.edu.cn)为师生用户提供微软Windows操作系统、Office办公软件等正版软件服务,建议各单位及校园网用户通过该平台下载安装软件并及时安装补丁。请各单位及校园网用户及时进行处理,消除隐患,保障安全。如果遇到系统遭受攻击等情况,请及时联系信息化办公室(信息中心),联系电话:64436226、80195686,电子邮箱地址:center@mail.buct.edu.cn。

附:禁用远程桌面服务方法步骤:

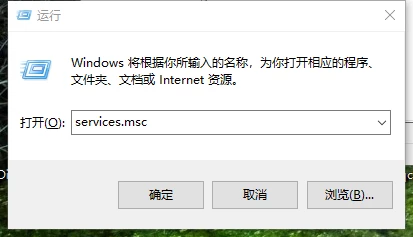

1、点击屏幕左下角“开始”按钮打开“开始”菜单,点击“运行”(也可使用快捷键:WIN键+R打开“运行”);

2、输入services.msc,按“确定”;

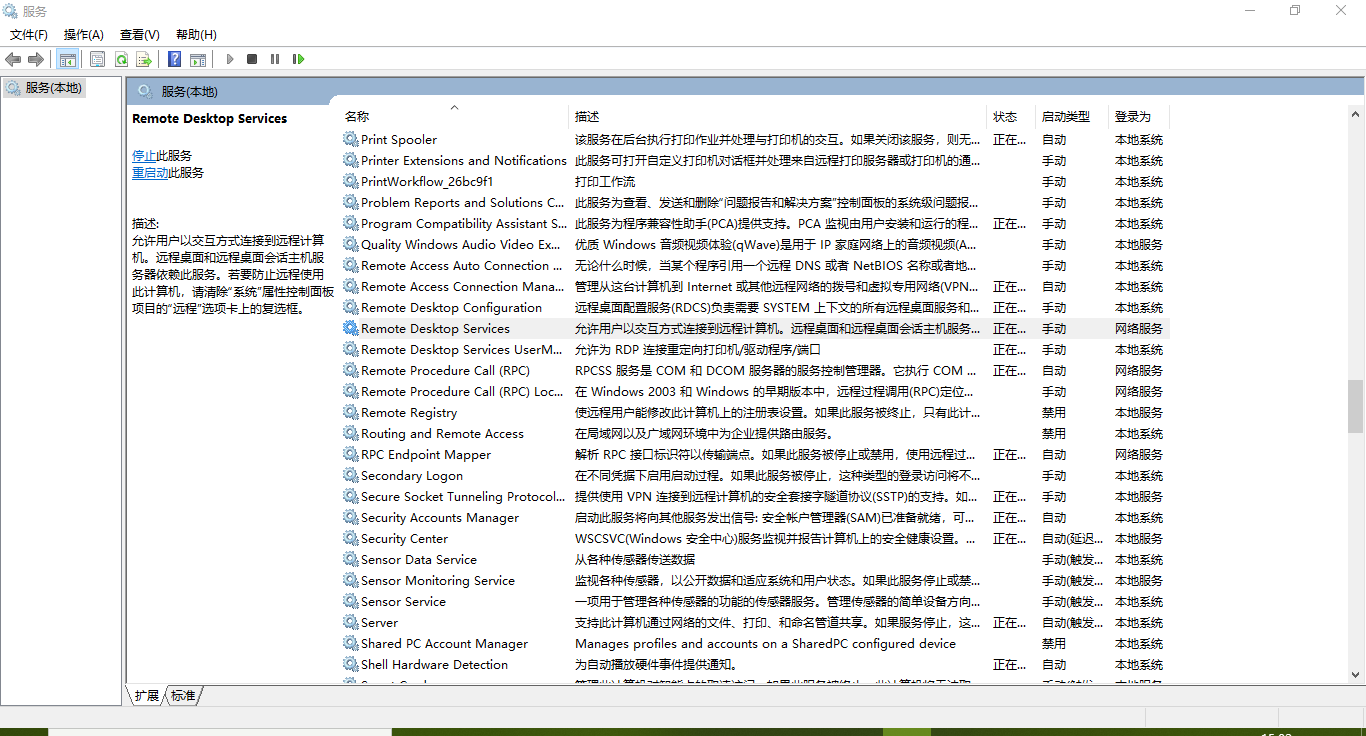

3、进入“服务”窗口,双击“Remote Desktop Services”服务;

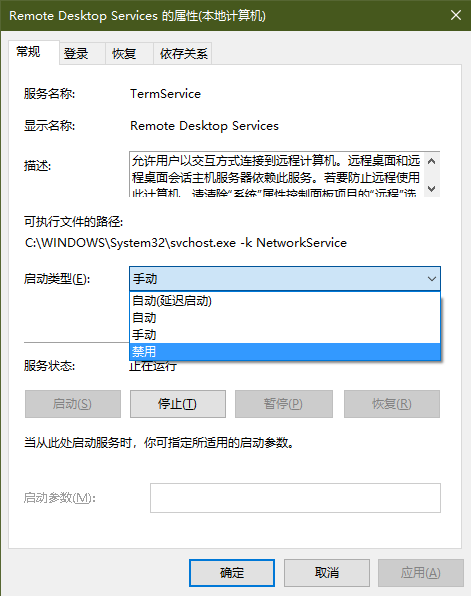

4、进入该服务“属性”窗口,启动类型选择“禁用”。

信息化办公室(信息中心)

2019-5-16